작년 12월 말 이직에 성공한 후 열흘 정도 쉬었다가 입사했다. 입사 후에도 사내 교육 및 여러가지 일들로 인해 계속 바쁘게 보냈다. 다행히 하는 일은 기존에 있는 회사랑 동일해서 무리 없이 적응해갈 수 있었다. 그것만으로도 얼마나 다행인지....

입사하고 바로 지방쪽 모의해킹 프로젝트를 갔다. 지방도 여러번 다녀봐서 큰 무리는 없었지만 전 회사와 차이점이 있다면 팀 단위로 들어가서 업무를 수행한다는 것이었다. 전 회사에선 워낙에 혼자만 다녀서 한편으론 외로움도 있기는 했다. 하지만 여기선 팀 단위로 들어가서 다행이다 싶었지만 또 어떤 사람들을 만나고 프로젝트 환경은 어떨지 등 또 하나의 걱정이 들었었다.

막상 들어가보니 프로젝트 환경도 좋고 무엇보다 사람들이 좋았던게 가장 다행이었다. 회사가 끝나면 밥도 같이 먹고 회식도 하고 숙소에서 같이 게임도 하고 오히려 다른 곳보다 더 재밌게 했다. 또한 모의해킹 결과도 잘 나와서 고객도 만족해하고 다른 곳으로 안가고 계속 여기서 하고 싶다는 생각이 들 정도였으니....

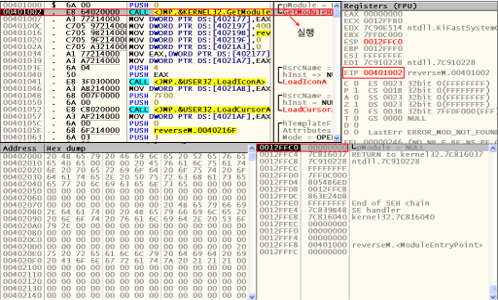

지금은 금융권쪽 연간 사업에 들어와 모의해킹을 진행하고 있다. 여기도 같이 프로젝트 하는 사람들이 모두 좋아서 다행이었지만 다른 사업들에 비해 난이도가 많이 높다. 정말 내가 가지고 있는 기술들 모두 총동원해서 해야 할 정도로 쉽지 않은 프로젝트다. 보안 솔루션도 우회해야 하고 진단도 해야 되고 내부망 모의해킹도 해야 되고 할 게 많다. 하지만 난 만족해하고 있다. 한번도 겪어 보지 못했던 것들도 경험하고 있고 무엇보다 내 실력을 상승시키기엔 가장 최적화된 환경이다. 모의해킹 뿐만이 아닌 리버싱도 해야 되고 분석도 해야 되고... 힘들긴 해도 가장 실력 상승 시키기에 좋은 곳은 금융권 연간 사업인 것 같다.

회사에서도 내가 원하는 것들을 모두 수용해줘서 지금은 만족하면서 잘 다니고 있다. 좋은일만 있을 순 없겠지만 일단 주어진 일에 최선을 다해보면서 좋은 경험을 쌓아볼 계획이다.

'IT인의 여러가지 이야기' 카테고리의 다른 글

| 코딩 열풍에 대한 고찰 (0) | 2021.07.25 |

|---|---|

| 야간 대학원 진학 (0) | 2021.05.08 |

| 이직 성공 후기 (4) | 2021.01.01 |

| 2020년 회고록 (0) | 2020.12.15 |

| 케이쉴드주니어 FAQ (16) | 2020.01.28 |