DIVA 앱에서 3번째인 Insecure Data Storage - 1을 선택하면 그림 1-1과 같이 아이디, 패스워드를 입력하는 화면이 나오는데 여기서 아이디, 패스워드를 입력하면 앱의 내부 저장소에 중요 정보들이 저장된다.

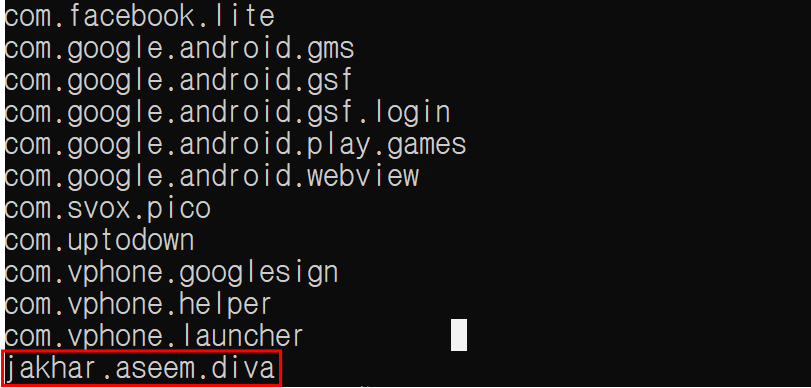

윈도우 cmd 창에서 adb shell을 입력해서 nox의 내부로 접근한다. cd /data/data/를 입력 후 ls 명령어를 입력하면 현재 설치되어 있는 앱의 정보가 담겨있는 목록들이 나오는데 여기서 jarhar.aseem.diva에 접근한다. 마찬가지로 cd jarhar.aseem.diva를 입력한다.

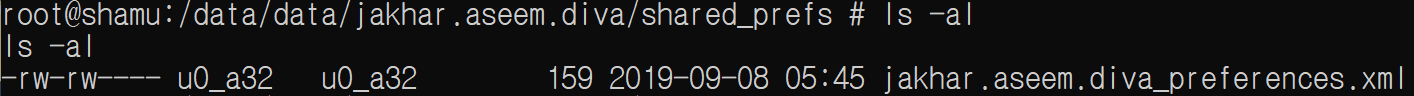

jarhar.aseem.diva를 입력한 후 ls -al 명령어를 입력하면 해당 목록들이 나오는데 shared_prefs는 중요 정보를 저장해 놓는 장소다. cd shared_prefs를 입력해서 해당 폴더에 접근한다.

shared_prefs에 접근하면 jarkhar.aseem.diva_preferences.xml 파일이 나오는데 이 파일에 그림 1-1에서 입력했던 아이디, 패스워드 정보가 저장되어 있다.

cat 명령어를 사용해서 해당 파일을 열면 그림 1-1에서 입력했던 계정 정보가 담겨 있다는 것을 볼 수 있다. 여기서 중요한건 계정 정보가 암호화 되지 않고 평문으로 노출되어 있다는 점에서 취약점이라고 판단할 수 있다.

Jadx-Gui 도구를 사용해 해당 앱을 디컴파일해서 열면 InsecureDataStorage | Activity 항목이 있는데 해당 항목 소스코드를 보면 계정 정보를 보낼 때 어떠한 암호화 처리가 되지 않은 채 그대로 계정 정보를 전송하고 있다는 것을 볼 수 있다.

'안드로이드 앱 취약점 진단 > DIVA' 카테고리의 다른 글

| [안드로이드 APK 진단]DIVA - 6. 안전하지 않은 데이터 저장 확인 - 4 (0) | 2019.09.09 |

|---|---|

| [안드로이드 APK 진단]DIVA - 5. 안전하지 않은 데이터 저장 확인 - 3 (0) | 2019.09.08 |

| [안드로이드 APK 진단]DIVA - 4. 안전하지 않은 데이터 저장 확인 - 2 (0) | 2019.09.08 |

| [안드로이드 APK 진단]DIVA - 1. 안전하지 않은 로깅 (0) | 2019.09.07 |

| 안드로이드 백업 취약점 (0) | 2018.10.11 |