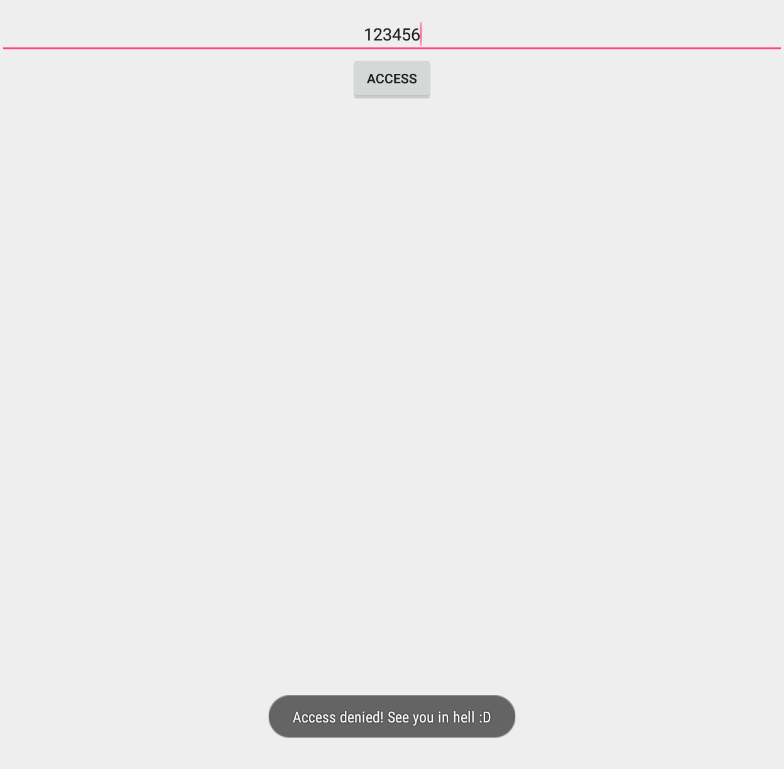

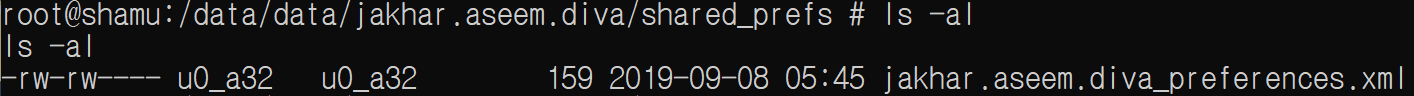

DIVA 앱을 실행해 8. Input Validation Issue - Part 2를 선택하면 입력 창이 나오는데 일반적인 네이버 페이지를 입력해 접근해본다.

웹 URL을 입력하고 View를 클릭하면 그림 1-2와 같은 네이버 페이지가 나오는데 사진으로 봐선 별다른 공격이나 특이사항은 없다.

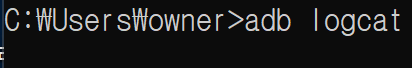

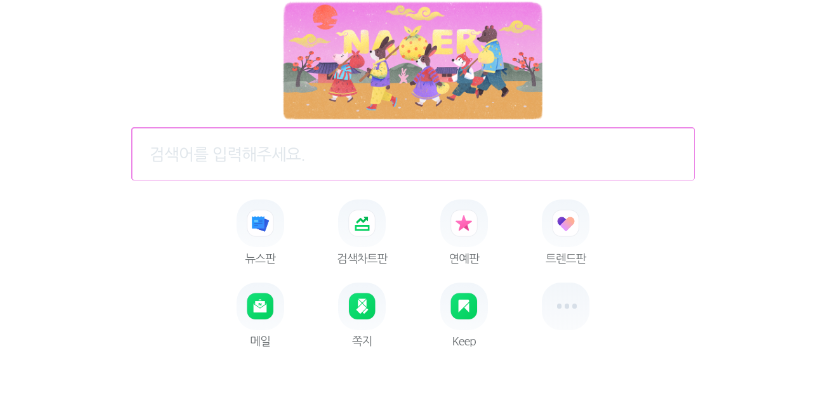

소스 코드를 보면 육안으로 봐선 별 문제가 없어보이지만 loaduri쪽을 보면 사용자가 입력한 값에 대해 별다른 인증절차도 없이 바로 전송된다는 걸 확인할 수 있다. loaduri 전송 외에도 파일 접근도 시도해볼 수 있는데 file:/// 형식으로 접근하면 된다.

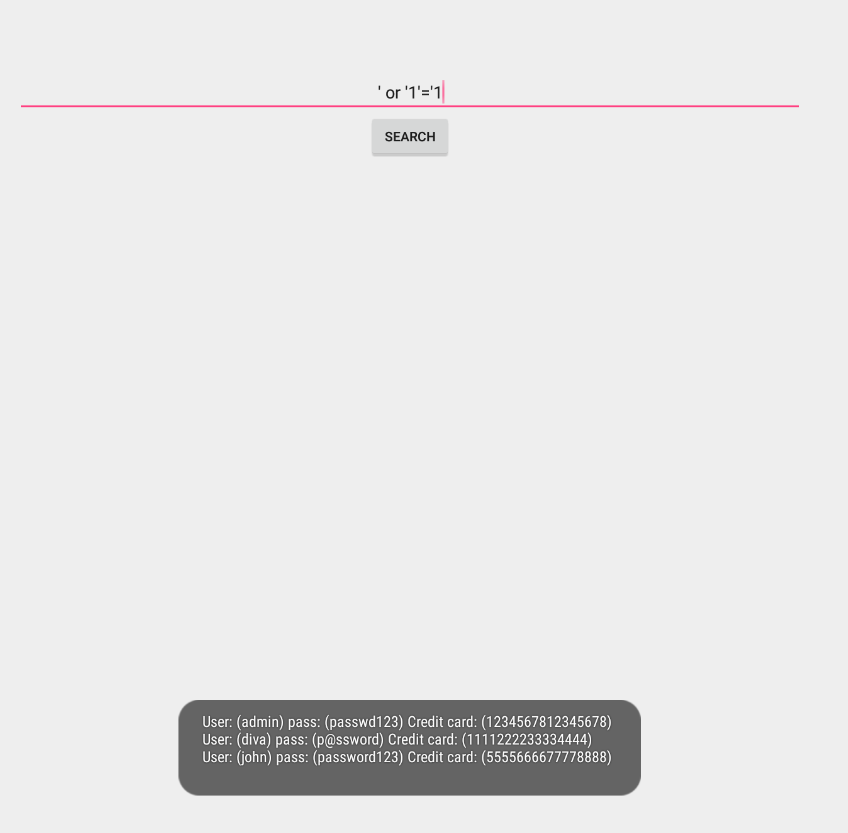

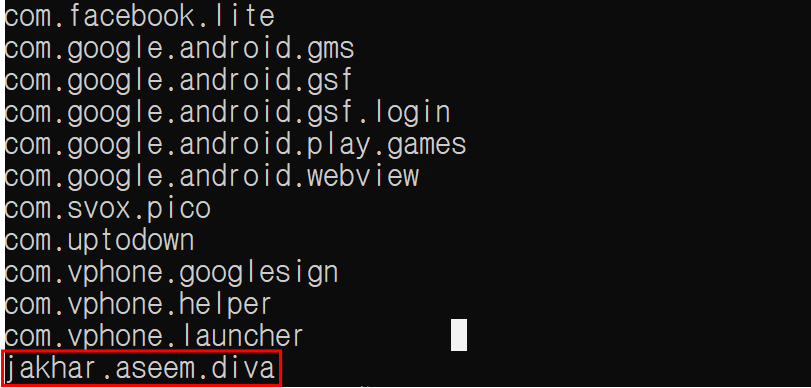

Diva 앱에서 중요 정보 데이터가 저장되는 파일은 .uinfo.txt였는데 이 파일이 있는 경로를 입력한다. 이 파일이 있었던 곳은 sdcardcard에 있었다. file:///sdcard/.uinfo.txt를 입력하고 View를 클릭하면 그림 1-4와 같이 계정 정보가 그대로 노출되는 취약점이 있다는 것을 확인할 수 있다.

'안드로이드 앱 취약점 진단 > DIVA' 카테고리의 다른 글

| [안드로이드 APK 진단]DIVA - 2. 하드 코딩된 이슈 - 1 (0) | 2019.09.09 |

|---|---|

| [안드로이드 APK 진단]DIVA - 7. 입력 값 부재 검증 - 1 (0) | 2019.09.09 |

| [안드로이드 APK 진단]DIVA - 6. 안전하지 않은 데이터 저장 확인 - 4 (0) | 2019.09.09 |

| [안드로이드 APK 진단]DIVA - 5. 안전하지 않은 데이터 저장 확인 - 3 (0) | 2019.09.08 |

| [안드로이드 APK 진단]DIVA - 4. 안전하지 않은 데이터 저장 확인 - 2 (0) | 2019.09.08 |