반응형

먼저 cmd 창에 adb logcat을 입력해 DIVA 앱을 실행함으로써 어떤 로그 정보들이 전송되고 있는지 확인한다.

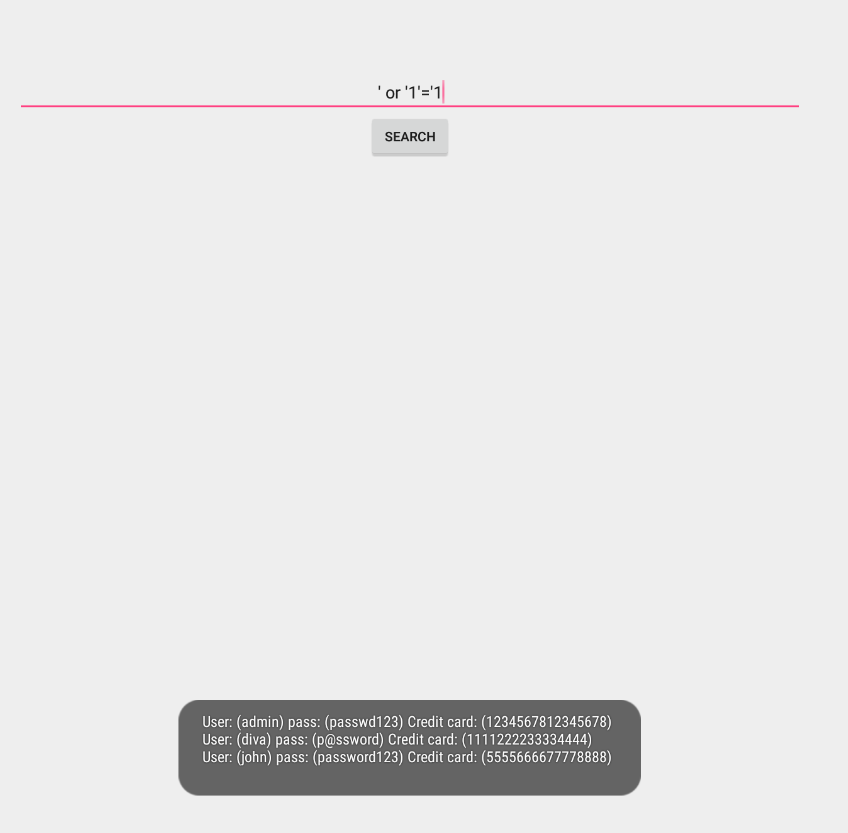

DIVA 앱을 실행하고 7.INPUT VALIDATION ISSUES - PART 1을 클릭하고 diva를 입력하면 그림 1-2와 같이 diva라는 사용자의 계정 정보 및 신용 카드 정보가 앱에 그대로 노출된다.

SQLInjectionActivity 클래스를 보면 SQL 쿼리를 볼 수 있는데 "SELECT * FROM sqliuser WHERE user = \'"사용자 입력"\'" 쿼리를 사용해서 검색을 한다. SQL 인젝션에 대한 대응 방안이 전혀 반영되지 않은 소스 코드라고 판단할 수 있다.

'or '1'='1을 입력해 SQL 인젝션 공격을 진행하면 DB에 저장되어 있는 사용자의 계정 정보, 신용카드 정보들이 앱 화면에 그대로 노출됨을 확인할 수 있다.

로그 캣 전송 정보들을 확인해보면 SQL 인젝션 공격이 그대로 들어가 실행되고 있음도 같이 확인할 수 있다.

반응형

'안드로이드 앱 취약점 진단 > DIVA' 카테고리의 다른 글

| [안드로이드 APK 진단]DIVA - 8. 입력 값 검증 부재 - 2 (0) | 2019.09.12 |

|---|---|

| [안드로이드 APK 진단]DIVA - 2. 하드 코딩된 이슈 - 1 (0) | 2019.09.09 |

| [안드로이드 APK 진단]DIVA - 6. 안전하지 않은 데이터 저장 확인 - 4 (0) | 2019.09.09 |

| [안드로이드 APK 진단]DIVA - 5. 안전하지 않은 데이터 저장 확인 - 3 (0) | 2019.09.08 |

| [안드로이드 APK 진단]DIVA - 4. 안전하지 않은 데이터 저장 확인 - 2 (0) | 2019.09.08 |