1. 취약점 소개

사용자가 안드로이드 모바일을 이용할 시 입력했던 인증 정보(로그인, 비밀번호 등), 중요 정보(송금

여부, 액수 등), 민감한 정보들이 백업 파일에 저장된다. 만약 제3자가 획득한 단말기에서 백업 취약점이 발견하면 인증정보, 중요정보, 민감한 정보 등을 획득해 2차 피해가 우려될 수 있는 취약점이다.

2. 취약점 진단

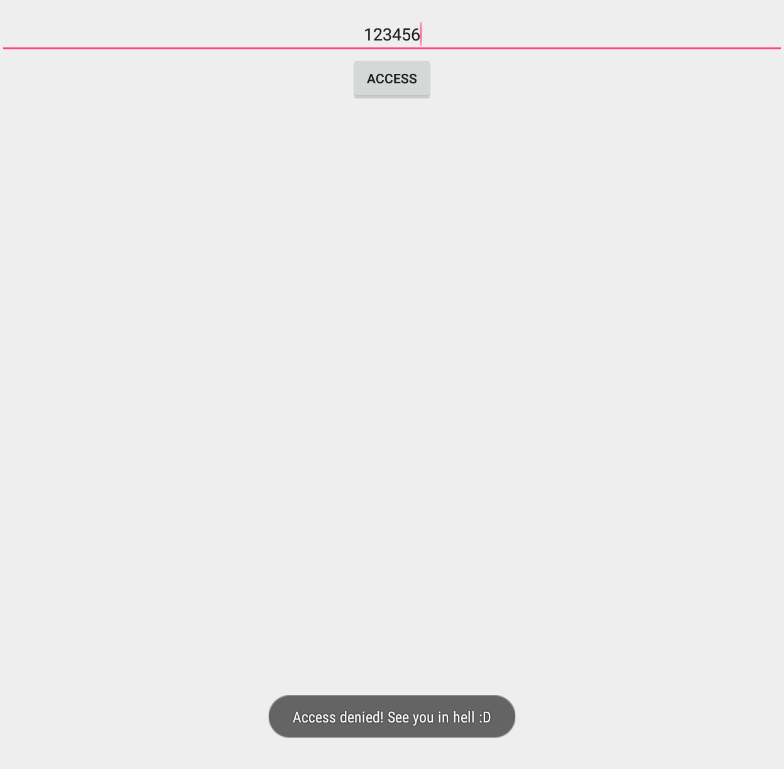

그림 2‑1 인시큐어뱅크 Transfer

인시큐어뱅크에 로그인하고 Transfer을 실행한다. 실행이 되면 계좌번호와 보낼 금액을 입력한다. 현재는 가상에서 진행하기

때문에 랜덤한 숫자를 입력해도 된다. 만약 앱을 실행하지 않으면 백업 취약점에 대한 진단을 할 수 없기

때문에 반드시 실행 후 계좌번호, 보낼 금액을 입력해 실행해야 한다.

그림 2‑2 Transfer 결과

계좌번호와 보낸 금액에 대한 실행 결과다. ViewStatement 탭을

실행하면 그림 2‑2와 같이 보낸 결과 값을 확인할 수 있다.

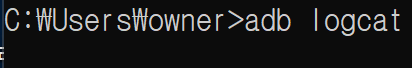

그림 2‑3 adb backup 명령어

cmd 창을 열고 adb

backup 명령어를 실행해 인시큐어뱅크 앱에서 실행한 정보를 백업한다.

|

옵션

|

기능

|

|

-f 파일명

|

저장할 백업 파일명, 확장자는

ad로 지정

|

|

패키지명

|

백업할 앱의 패키지명

|

|

-apk apk 파일명

|

앱의

전체를 백업

|

표 2‑1 adb backup 명령어 옵션

그림 2‑4 adb backup 실행 결과

adb back 명령어를 실행하면 녹스플레이어 가상 환경에서 그림 2‑4와 같은 화면이 나온다. 비밀번호란은 비워놓고 전체 백업을 진행하면 암호화된 백업 파일이 로컬에 insecurebank.ad

파일명으로 저장된다.

그림 2‑5 ad 파일 생성

전체 백업을 진행하고 로컬 컴퓨터에서 생성된 파일을 확인해보면 그림 2‑5와 같이 insecure.ad란

이름으로 AD 파일이 생성되었음을 볼 수 있다.

그림 2‑6 백업 추출 라이브러리

Insecurebank.ad 파일을 바로 열게 되면 글자가 전부 깨져서

어떤 내용인지 확인이 불가능하다. 파일 내용 복호화를 위해 백업 추출 라이브러리인 abe-all.jar을 활용해 insecurebank.ad 파일 내용을

복호화해서 알집 파일로 만든다.

그림 2‑7 tar 파일

백업 추출이 성공적으로 완료되면 insecurebank.tar이라는

압축 파일이 생성된다. 이 압축 파일을 해제해서 추출된 정보들을 확인한다.

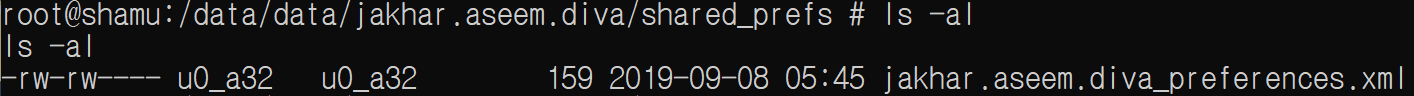

그림 2‑8 압축 해제 파일

압축을 해제해 추출된 정보들을 확인한다. apps 폴더에서 mySharedPreferences.xml 파일을 연다. mySharedPreferences.xml

파일은 인시큐어뱅크 앱에서 실행한 정보를 저장해놓은 파일이다.

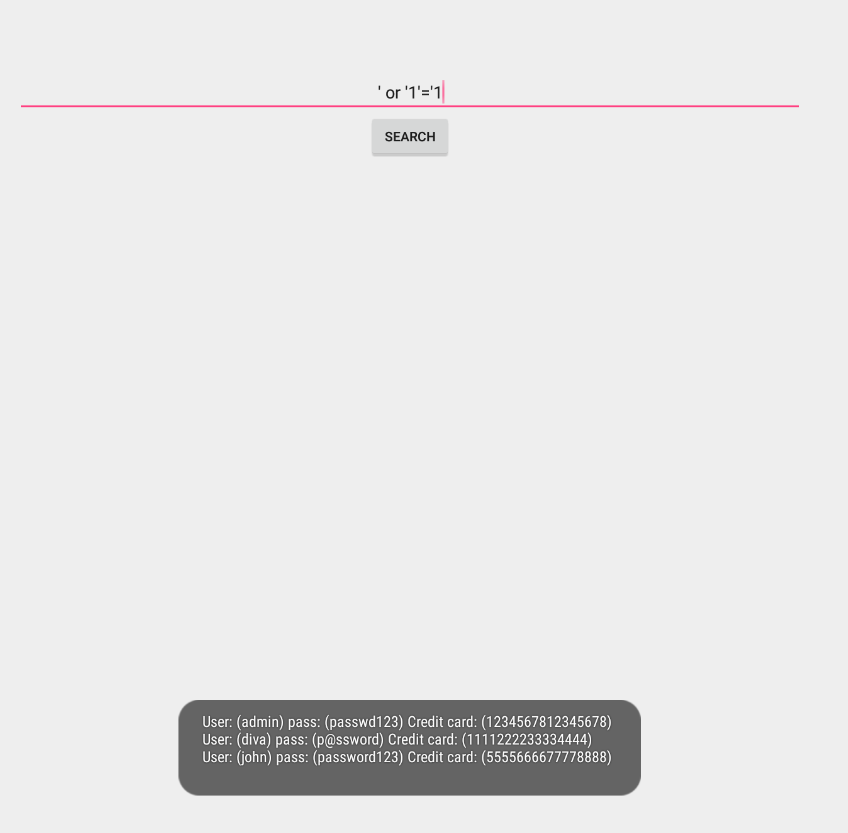

그림 2‑9 계정 정보

mySharedPreferences.xml 파일을 열면 인시큐어뱅크

앱에 로그인하기 위해 입력한 아이디, 비밀번호 값이 Base64 방식으로

인코딩 되어 있다는 걸 볼 수 있다. 복잡한 암호화 알고리즘 방식을 적용하지 않아 간단한 인코딩 방식만

적용하면 쉽게 디코딩 되어 아이디, 비밀번호가 어떤 건지 평문으로 번역해 계정 정보를 획득할 수 있다.

3. 대응 방안

안드로이드 백업 취약점은 AndroidManifest.xml에 android:allowBackup 속성이 true로 설정되어 있기

때문에 발생하는 취약점이다. 민감한 정보, 중요한 정보 등이

노출되지 않도록 하기 위해서는 android:allowBackup 속성을 False로 설정해 변환된 백업 데이터에 대한 내용이 노출 되지 않도록 한다.

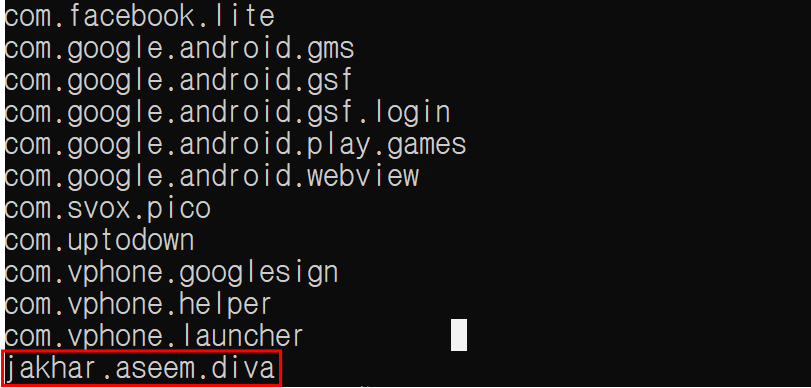

그림 2‑10 AndroidManifest.xml

인시큐어뱅크 앱 소스 코드를 열어 AndroidManifest.xml 파일에 구현되어 있는 android:allowBackup

속성을 false로 변경한 후 앱을 다시 빌드한다.

그림 2‑11 adb backup 명령어

앱이 녹스플레이어에 완전히 다시 빌드된

후 adb backup 명령어를 실행해 인시큐어뱅크 앱에서 실행한 정보를 백업한다. 실행된 정보를 백업하기 전에 인시큐어뱅크 앱에 다시 로그인 한 후 계좌정보 등을 다시 보내야 원활한 실습이

가능하다.

그림 2‑12 전체 백업

adb back 명령어가 정상적으로 실행되면 녹스 플레이어에 전체

백업 여부를 묻게 되는데 데이터백업을 실행해 전체 백업을 진행한다.

그림 2‑13 파일 생성

데이터 백업이 성공적으로 완료되면 insecurebank.ad 파일이

생성된다. Insecurebank.ad 파일이 생성된 후 백업 추출 라이브러리인 abe-all.jar을 활용해 insecurebank.ad 파일을 알집

파일로 만든다.

그림 2‑14 알집 파일 실행 결과

인시큐어뱅크 앱의 민감한 정보들을 탈취하기 위해 insecurebank.tar

파일의 압축을 풀려고 시도했지만 압축 파일이 아니라는 메시지가 출력되면서 압축이 풀리지 않는다. 이처럼

백업에 관련된 소스 코드를 변경하면 앱의 민감정보, 중요정보 등의 탈취를 막을 수 있다.