요즘 케이쉴드주니어 모집 설명회 및 4기 모집이 한창입니다. 현재 저는 케이쉴드주니어 기술팀 팀장을 맡고 있습니다. 케이쉴드주니어 설명회 및 지인들에게 받았던 질문들에 대한 답변을 써봅니다.

1. 선발 기준, 우대요건이 있는지 궁금합니다.

-> 과정별로 다르지만 보안 동아리 경험, 관련학과, 자격증(정보처리기사, 정보보안기사), 관련 프로젝트 경험 등이 선발 우대 요건으로 들어갑니다.

2. BOB 수료생은 지원 가능한가요?

-> 지원 가능하며 BOB, 케이쉴드주니어 2개 동시 지원은 불가합니다.

3. 3학년은 지원이 가능한가요?

-> 시간이 허락된다면 지원이 가능하지만 당장 취업할 수 있는 인원을 좀 더 우선시 고려해서 선발합니다. 하지만 절대적인 것은 아니며 1기에서도 재학중인 3학년 학생들도 있었습니다.

4. 면접 때 어떤걸 질문하나요?

-> 이 질문은 기밀 사항이라 자세히 알려드리긴 어렵지만 기초 보안 지식부터 전산에 관련된 지식까지 질문 범위는 매우 다양합니다. 질문 난이도도 초급~고급까지 다양하며 학부때 해봤던 프로젝트, 개인 프로젝트 등에 대해서도 질문을 받을 수 있습니다.

5. 숙소는 지원되나요?

-> 아쉽지만 숙소는 지원되지 않지만 수업이 끝나고도 계속 공부하고 싶다면 강의실 제공은 합니다.

6. 필기 시험 난이도는 어느정도 되요?

-> 정보보안기사 정도의 난이도로 출제되고 있으며 1기 같은 경우는 이보다 좀 더 높은 수준 이었습니다. 이 부분도 케바케이며 학부 때 공부(3,4학년 전공 수준)을 열심히 하셨다면 무난하게 풀 수 있는 난이도입니다.

7. 비전공자도 따라 갈 수 있어요?

-> 가능합니다. 저도 전자과 출신 비전공자였고 기본기가 있다면 충분히 따라가실 수 있습니다. 다만 전공자 분들에 비해서 더 많은 노력을 하고 열정을 불태워야 살아남으실 수 있습니다.

8. 프로젝트는 어떤걸 해보면 좋나요?

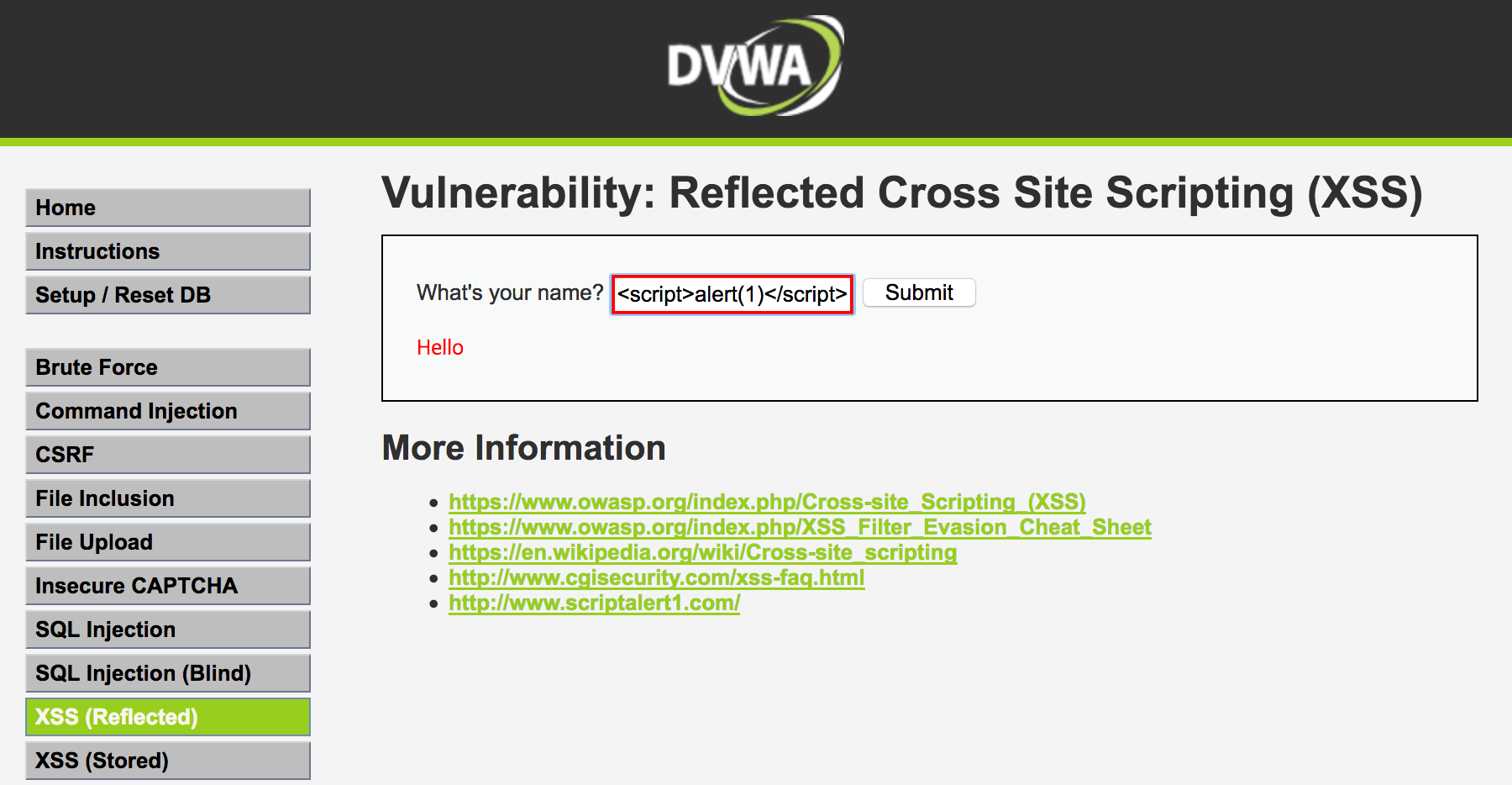

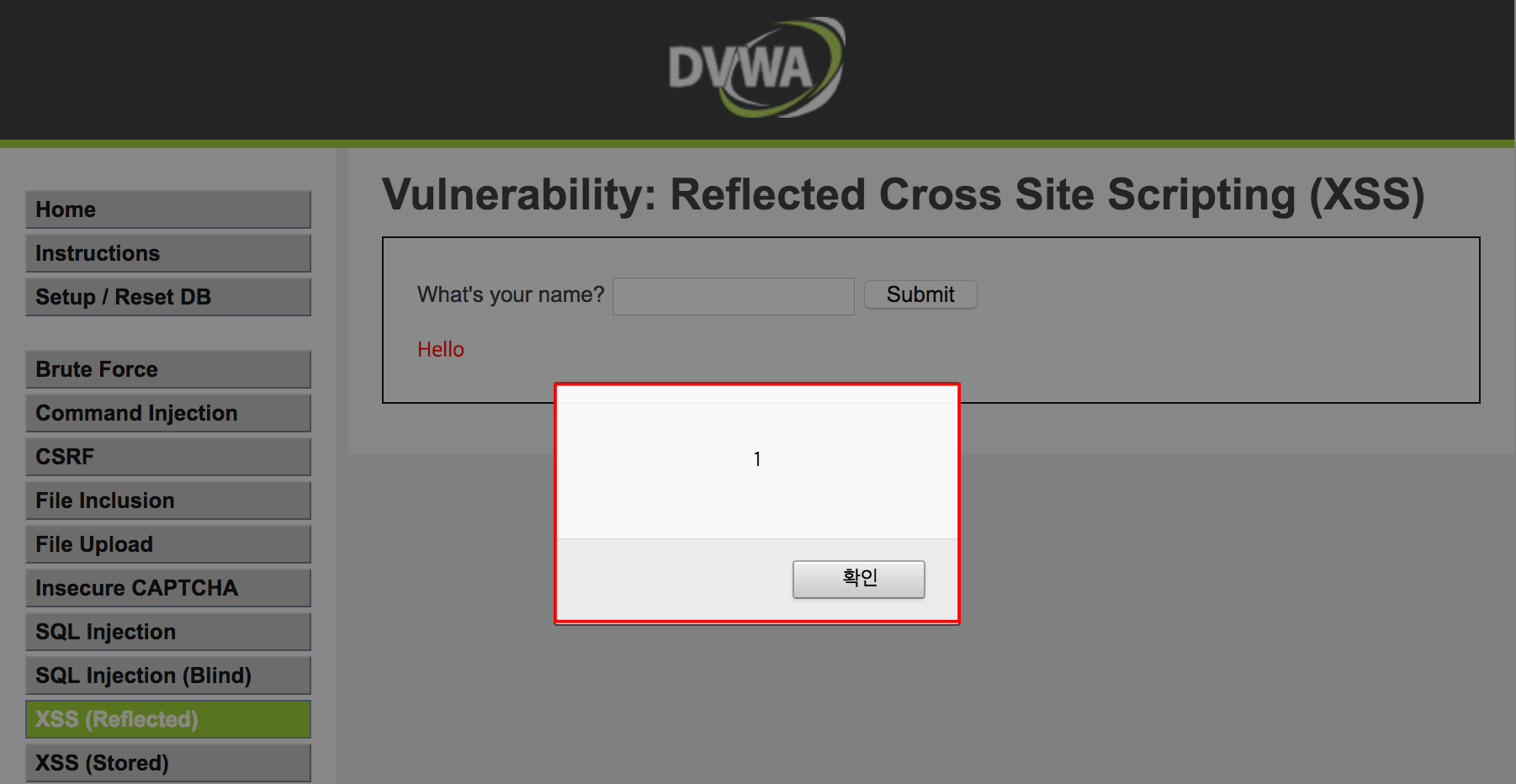

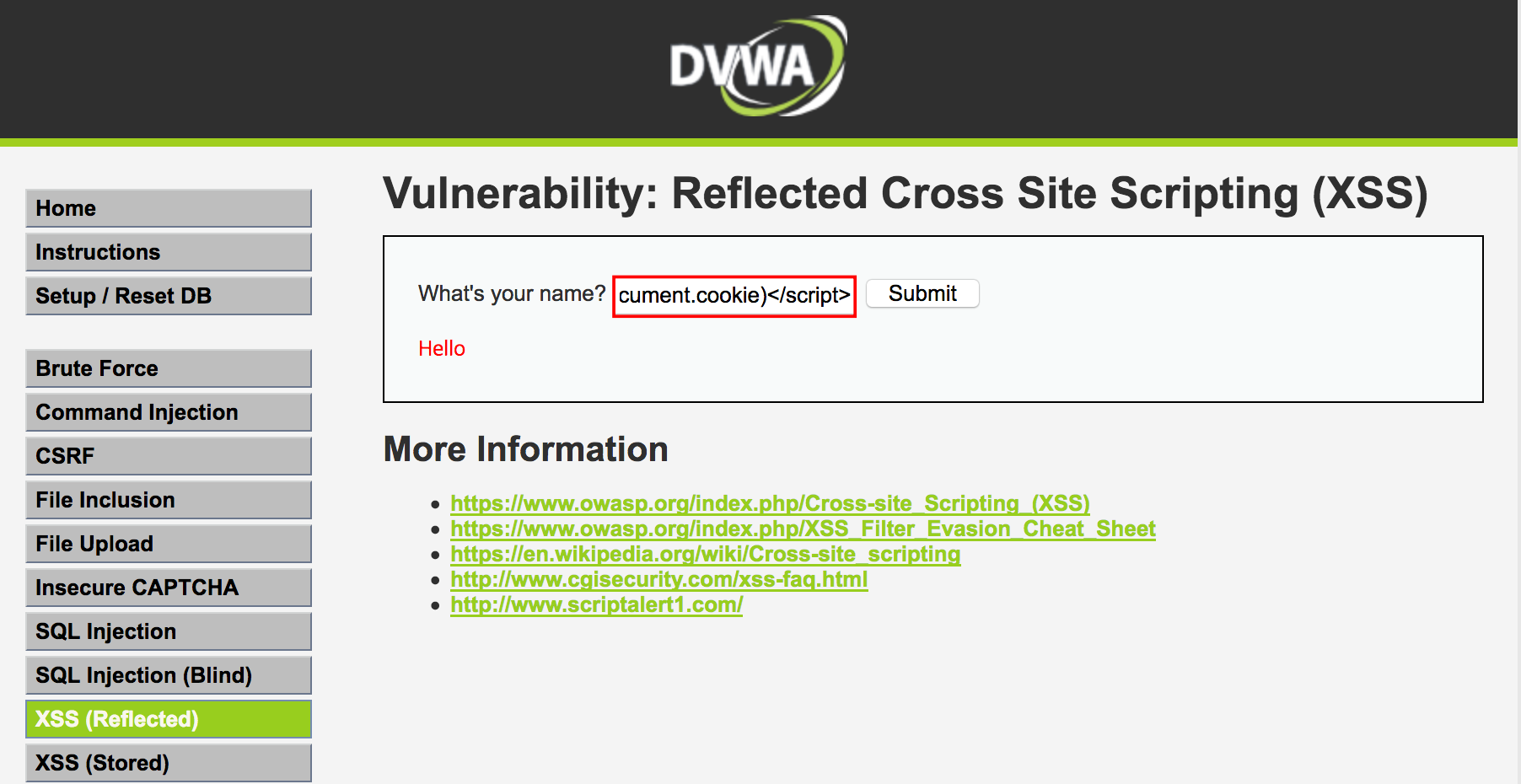

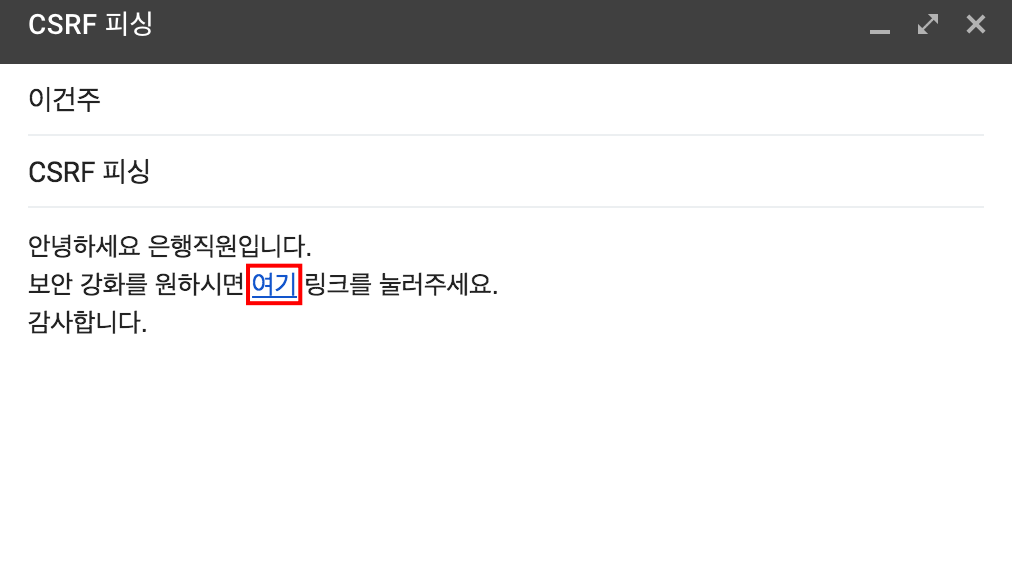

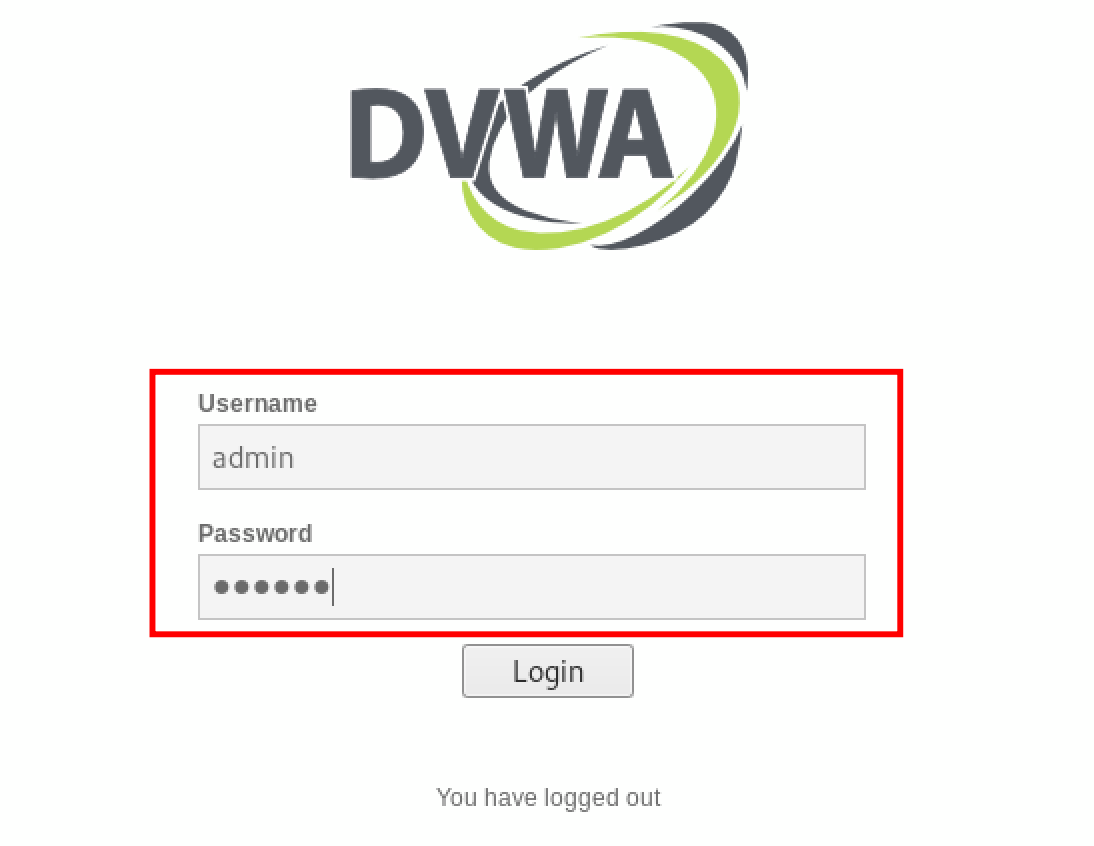

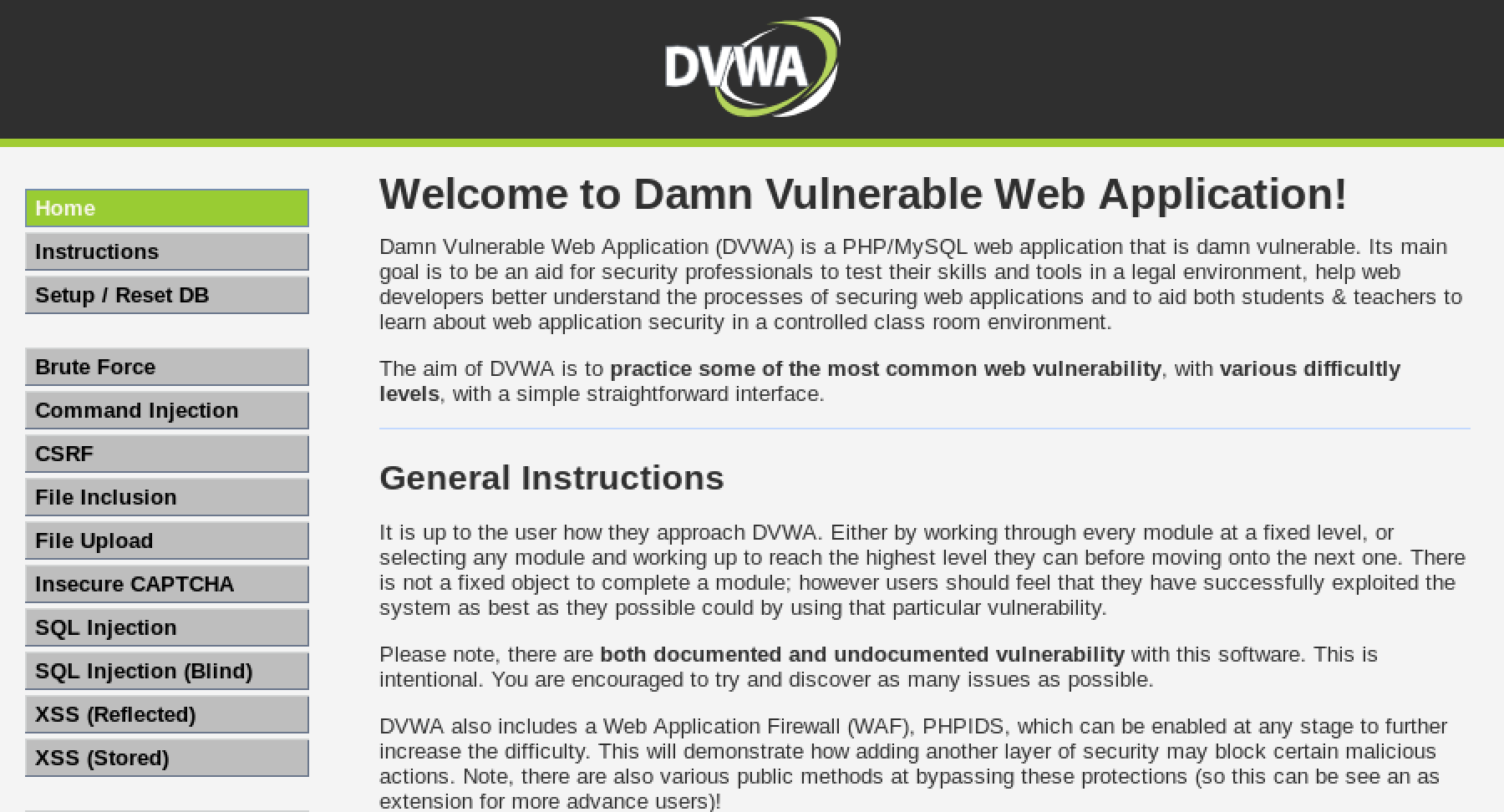

-> 이 질문도 정확한 답변은 어려우나 보안에 관련된 프로젝트면 많은 가산점이 있습니다. 예를 들어 가상 웹 사이트를 진단한 프로젝트, 악성코드를 분석해본 프로젝트 등 이런 경험이 있다면 면접때도 유리할 뿐더러 교육 받을 때도 수월하게 따라가실 수 있을겁니다. 또한 보안에 대한 열정도 많이 보기 때문에 본인의 장점을 잘 어필하는게 중요합니다.

9. 교육 과정에서 이론/실기 비중은 어느정도 되요?

-> 이론 20%, 실습 80% 정도 됩니다. 케이쉴드주니어는 기업이 원하는 실무 교육을 하는 곳이기 때문에 실습 비중이 압도적으로 높습니다. 그렇기 때문에 실습을 잘하는 교육생이 유리합니다.

10. 수료하는 교육생은 얼마나 되요?

-> 선발인원은 120명이지만 출석 저조, 개인 사유 등을 이유로 중도 포기하는 경우도 있어 실제로 수료하는 교육생은 매 기수마다 100명 정도 됩니다.

11. 악성코드 분석으로 지원하고 싶은데 교육 수준이 어느정도 되나요?

-> 본인이 하기 나름입니다. 케이쉴드주니어는 악성코드 분석 교육을 시작하면 중급을 목표로 가르칩니다. 하지만 고급 분석가로 거듭나기 위해선 본인이 많이 노력해야 합니다. 여기에 좋은 멘토분들도 많기 때문에 본인이 하기 따라서 중급이 될 수 있고 고급이 될 수 있습니다.

12. 취업은 잘하는 편인가요?

-> 한국에서 가장 이슈되고 고민거리가 많은게 취업이죠. 케이쉴드주니어에선 정기적으로 연락오는 기업들이 많고 현재도 많은 회사에서 케이쉴드주니어 교육생을 채용해가기 위해 인력 요청이 계속 오고 있습니다. 이 외에도 본인이 지원해서 취업을 하는 경우도 있는데 케이쉴드주니어에서 교육 받은 것, 프로젝트 경험 등을 잘 어필해서 좋은 결과를 가져오는 교육생들도 많이 봤습니다. 모두가 알고 있는 보안에서 알아주는 회사들부터 컨설팅을 위주로 하는 회사, 분석, 개발을 하는 회사 등 많은 회사가 있습니다. 실제로 케이쉴드주니어 교육생들은 대체적으로 취업을 잘했고 원하는 회사, 포지션에 가서 열심히 일하고 있습니다. 현재도 동기들과 꾸준히 잘 만나고 많은 정보들을 주고 받고 있구요.

13. 보안사고분석대응 과정에서 프로그래밍 지식 수준은 어느정도 되야 하나요?

-> 많이 알고 잘할수록 유리합니다. html, javascript, python 언어 정도 구사하고 읽을 줄 알면 문제 없습니다.

14. 대회도 많이 나가나요?

-> 네. 많이 나갑니다. 실제로 나가서 수상한 교육생들도 있고 최근엔 K-사이버 시큐리티 챌린지에 나가서 최우수상을 차지했습니다. 이 외에도 해킹방어대회, 보안 개발 경진대회 등 많은 대회를 나가 좋은 성적을 거두고 있습니다.

15. 꼭 기술이 좋아야 선발 되나요?

-> 그렇진 않습니다. 기술은 여기 와서도 충분히 가르쳐주시는 멘토님들도 많고 잘하는 교육생 사이에서도 배우고 성장해나갈 수 있습니다. 다만 전산 기초, 보안 기초 지식 정도는 알고 오시는게 좋고, 요즘은 기술보다는 인성을 중요시하는 추세로 가고 있습니다.(이건 채용을 희망하는 회사들도 말했습니다) 나중에 과정 수료 후 기술팀 지원을 희망하실 수 있는데 저희팀도 기술보다는 인성을 중요시 봅니다.

요즘 오픈챗방, 카페 등 케이쉴드주니어에 많은 관심과 궁금증을 가지는 분도 많은 것 같아 적어봤습니다. 저도 케이쉴드주니어에서 공부한 후 취업한 경우며 교육 받는 동안 만큼은 모든 열정을 불태워서 공부했던 기억이 납니다. 케이쉴드주니어를 준비하시는 분들 모두 좋은 결과가 있길 바라겠습니다.

'IT인의 여러가지 이야기' 카테고리의 다른 글

| 코딩 열풍에 대한 고찰 (0) | 2021.07.25 |

|---|---|

| 야간 대학원 진학 (0) | 2021.05.08 |

| 이직 그 후... (0) | 2021.03.06 |

| 이직 성공 후기 (4) | 2021.01.01 |

| 2020년 회고록 (0) | 2020.12.15 |